Señales de que te han hackeado

- Se ha cerrado la sesión de su cuenta.

- Encuentras inicios de sesión de dispositivos o ubicaciones que no reconoces en la actividad de tu cuenta.

- Recibió correos electrónicos o mensajes de texto para intentos de inicio de sesión, restablecimiento de contraseña o códigos 2FA que no solicitó.

- Ha recibido correos electrónicos de seguridad del servicio sobre actividad de cuenta que no reconoce.

- Tu carpeta de enviados contiene correos electrónicos que no enviaste.

- Hay compras en tu cuenta que no reconoces o ves cargos no autorizados en tu método de pago vinculado.

- Los datos de su cuenta están alterados o faltan.

- Tus contactos están recibiendo correos electrónicos o mensajes extraños tuyos en cuentas de correo electrónico o redes sociales.

- Hay publicaciones en tus redes sociales que no hiciste.

- Hay cambios inusuales en la configuración de su cuenta, como información de recuperación actualizada.

- Tus correos electrónicos se reenvían automáticamente a una dirección de correo electrónico que no reconoces.

- Se conectan a tu cuenta nuevas aplicaciones o extensiones que tú no autorizaste.

- Su cuenta ha sido bloqueada debido a actividad sospechosa.

- No puedes iniciar sesión en tu cuenta.

Si cree que ha sido hackeado, la mayoría de los servicios online más populares cuentan con herramientas que puede utilizar para verificar si hay actividad inusual y tomar medidas adicionales si es necesario.

Proteger tu cuenta de Google es importante porque está vinculada a muchos sitios web y aplicaciones y también puede usarse para hackearlos.

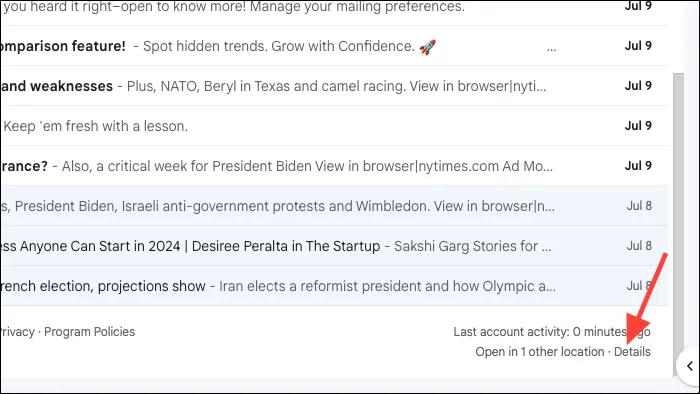

- Si cree que alguien puede acceder a su cuenta de Google, vaya a su cuenta de Gmail y desplácese hasta la parte inferior.

- Haga clic en “Detalles” debajo de “Última actividad de la cuenta”.

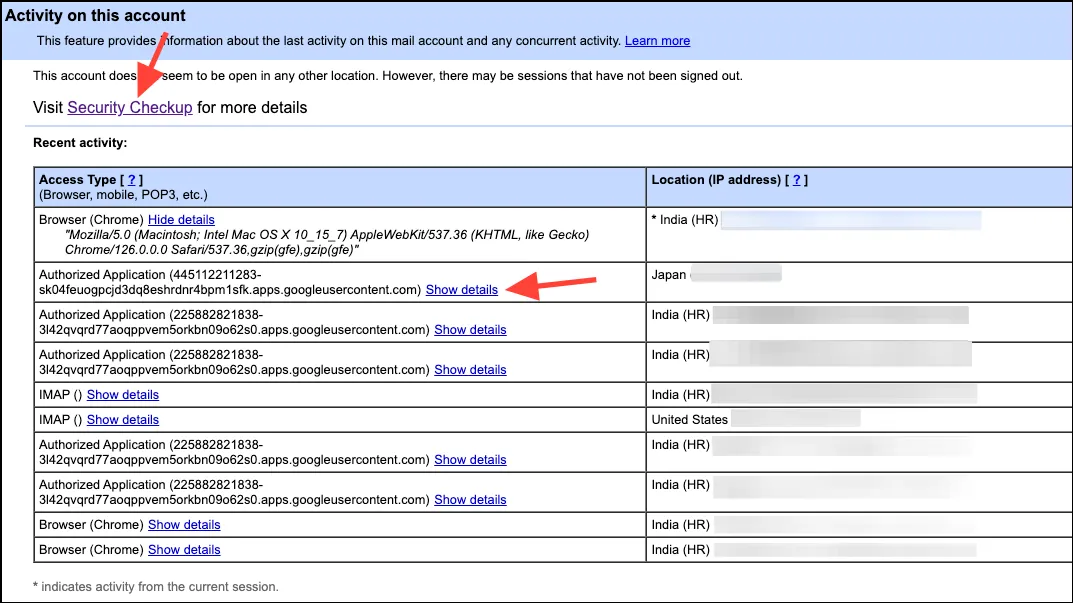

- Podrás ver todos los lugares en los que tu cuenta está activa. Haz clic en «Mostrar detalles» para ver más información al respecto. Si no reconoces una ubicación, haz clic en el enlace «Comprobación de seguridad» para investigarla más a fondo.

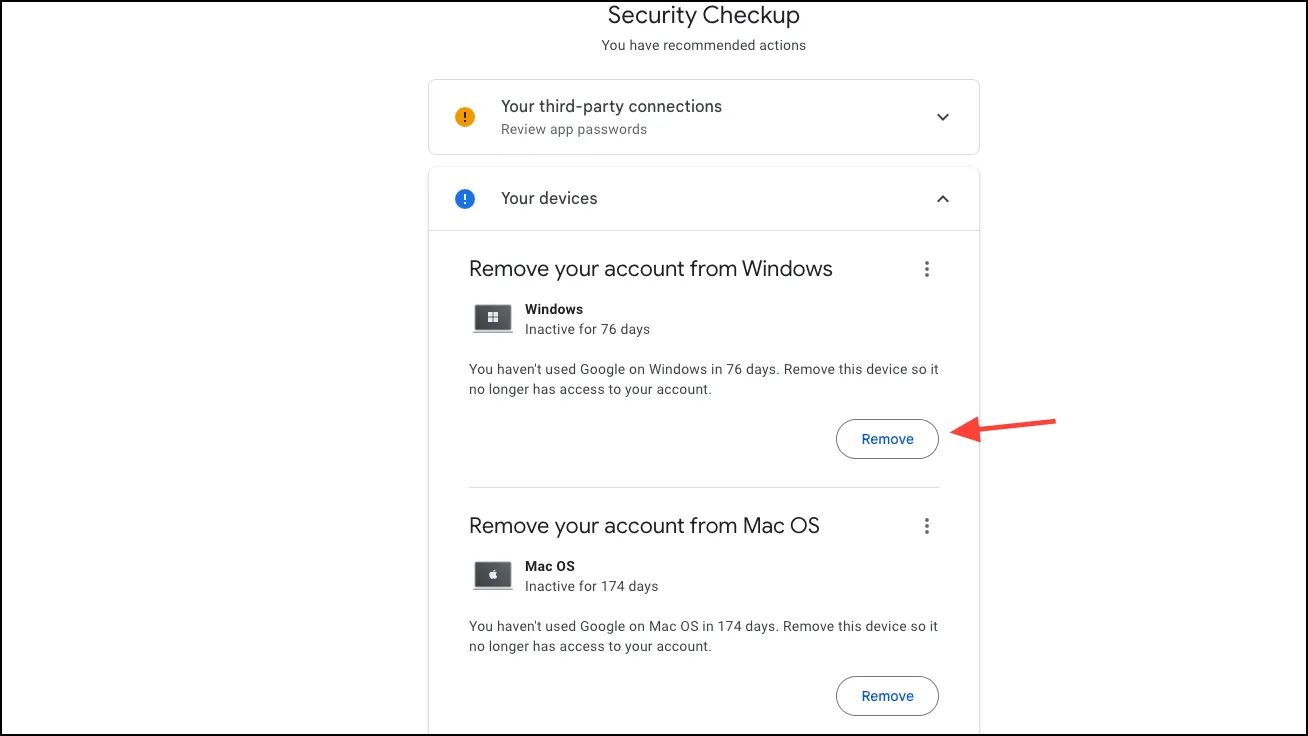

- Aquí puedes ver los dispositivos que tienen acceso a tu cuenta y eliminar cualquier dispositivo que ya no reconozcas o uses.

- A continuación, vaya a la página para administrar su cuenta de Google.

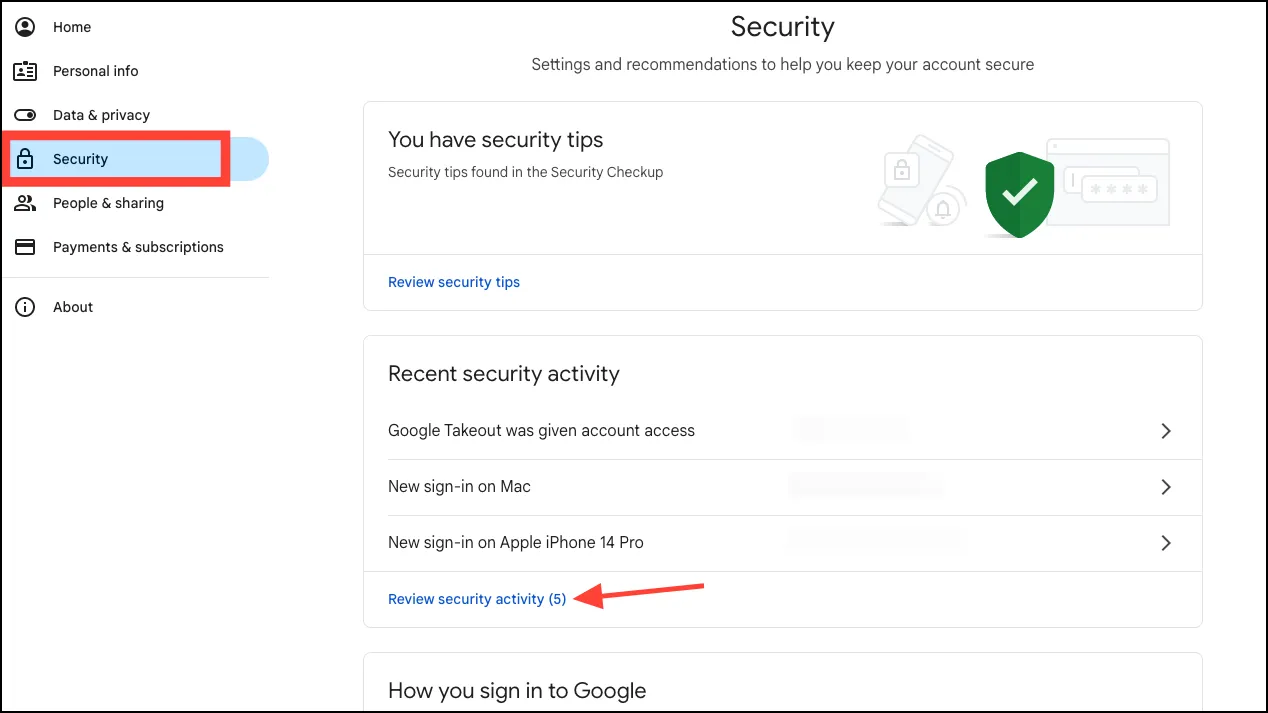

- Haga clic en “Seguridad” en el lado izquierdo.

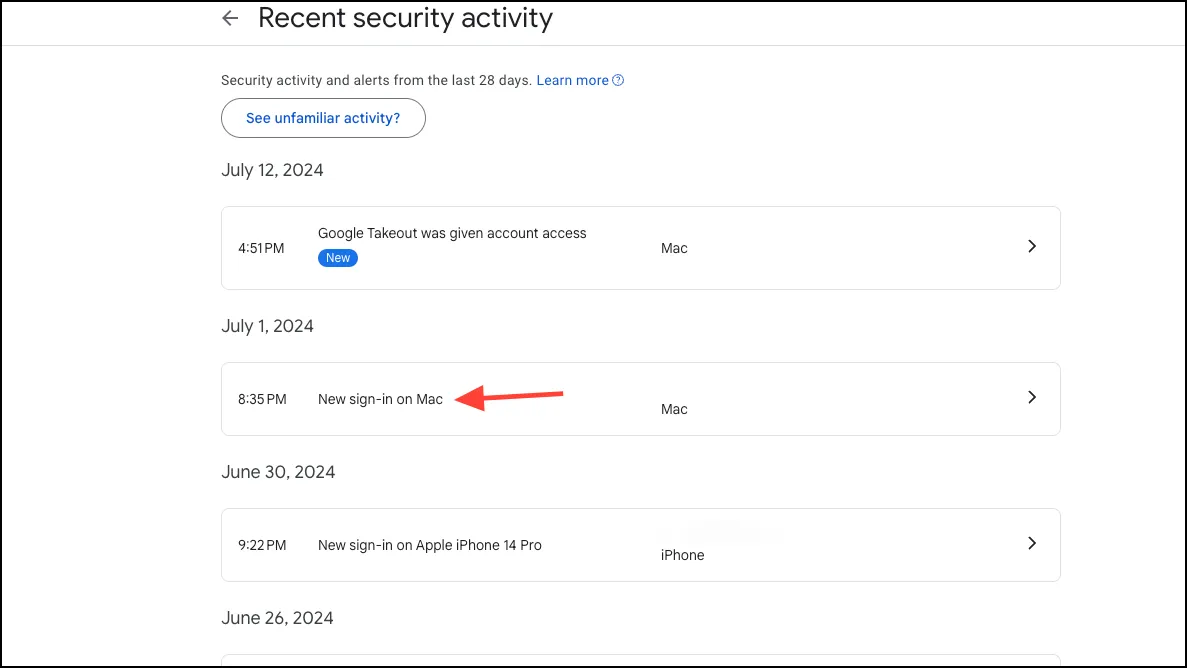

- Luego, vaya a ‘Actividad de seguridad reciente’ y verifique que no haya ninguna actividad sospechosa.

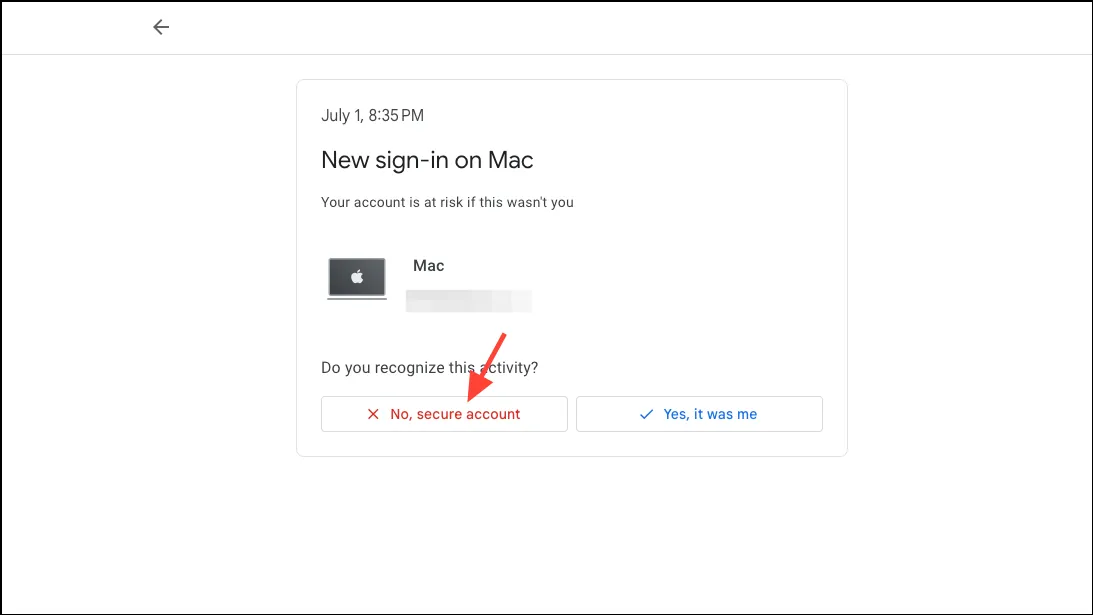

- Si ves uno que no reconoces, haz clic en él.

- Luego, haga clic en “No, cuenta segura” en la siguiente pantalla.

- Sigue los pasos que aparecen en la pantalla. Según la actividad, puede ser algo tan sencillo como revocar el acceso de un servicio a tu cuenta o algo tan drástico como cambiar la contraseña de tu cuenta.

- Cuando cambie su contraseña, se cerrará la sesión en todas las ubicaciones, excepto en el dispositivo que use para verificar su identidad.

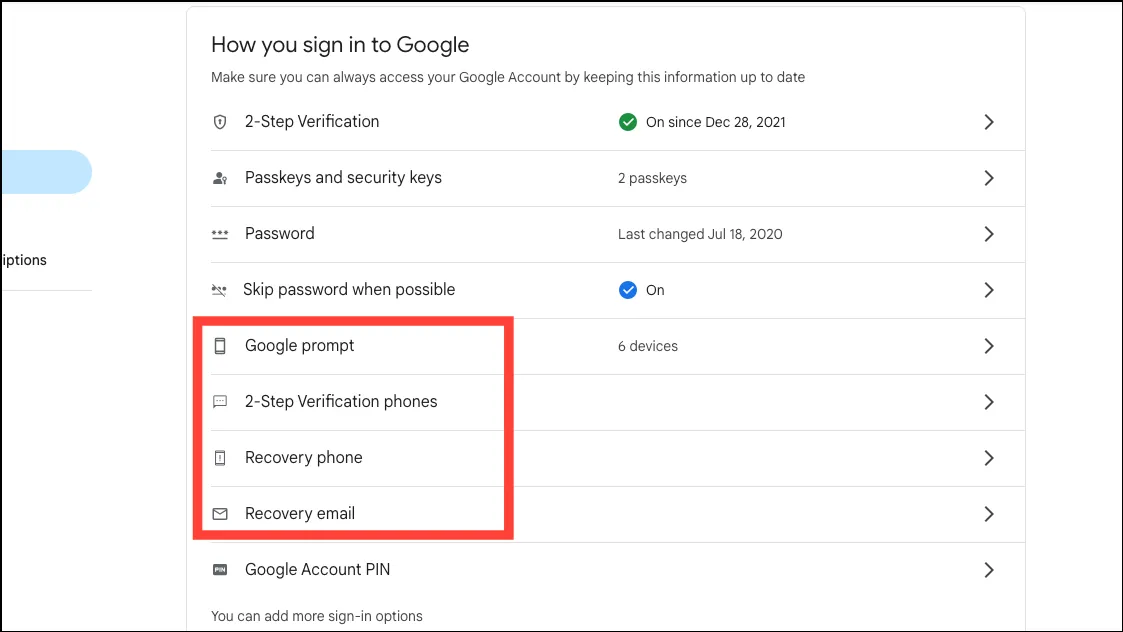

- También puedes verificar los dispositivos en los que puedes recibir el aviso de Google y tus números de teléfono y correos electrónicos de recuperación desde la configuración de Seguridad para asegurarte de que nadie haya alterado esa información.

- Si no puede acceder a su cuenta debido a que alguien ha cambiado la contraseña y la información de recuperación, deberá ir a la página de recuperación de cuenta y responder las preguntas para recuperar su cuenta.

Cosas para recordar:

- Si tiene información financiera guardada en su cuenta de Google que ha sido comprometida, por ejemplo, tarjetas de crédito en Google Chrome o Google Pay, debe comunicarse con su banco y tomar las medidas adecuadas.

- Si también tiene otra información o documentos personales, como su pasaporte, guardados en algún lugar de su cuenta de Google, como Drive, Fotos, etc., debe comunicarse con las autoridades locales y presentar una queja.

- Para los usuarios con mayor riesgo de que sus cuentas sean vulneradas, como periodistas, políticos, activistas de derechos humanos, etc., Google también ofrece un Programa de Protección Avanzada que dificulta el acceso a las cuentas de alguien. Si bien antes requería el uso de una llave de hardware, Google ahora ha ampliado el programa para que funcione también con claves de acceso, de modo que no es necesario comprar una llave de hardware si no se desea.

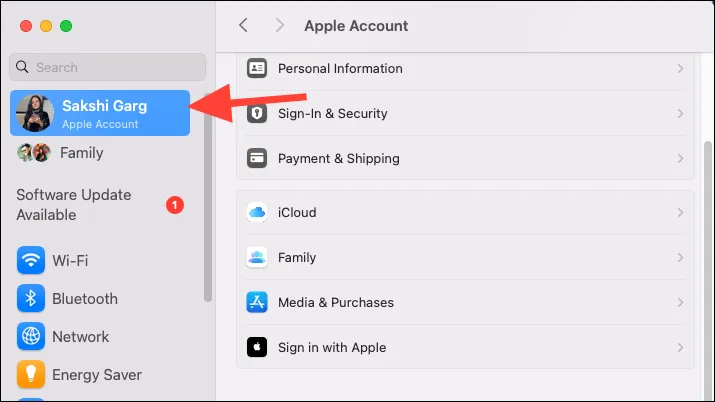

ID de apple

Puedes comprobar si tu ID de Apple es seguro con relativa facilidad usando tu iPhone, iPad o Mac. También puedes acceder a esta información accediendo a appleid.apple.com desde un navegador web.

- En tu iPhone, iPad o Mac, abre la aplicación Configuración.

- Luego, toca tu nombre en la parte superior de tu iPhone o iPad. En Mac, haz clic en tu nombre en la parte superior del menú de la izquierda.

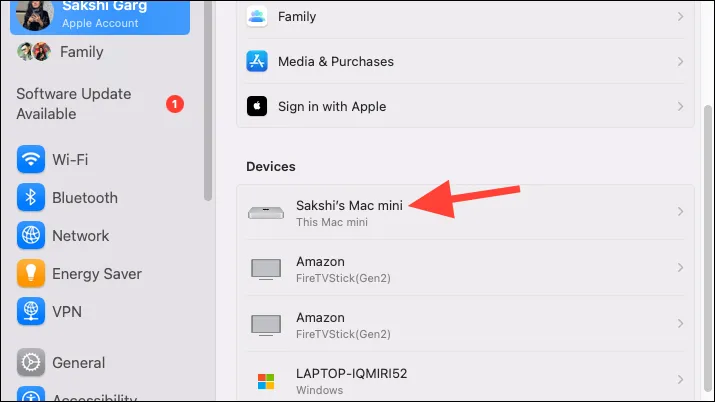

- Desplácese hacia abajo y podrá ver una lista de todos los dispositivos en los que está iniciada sesión con su ID de Apple.

- Puedes pulsar sobre un dispositivo para ver más información sobre él. Si no reconoces un dispositivo, pulsa en «Eliminar de la cuenta».

- También debes cambiar la contraseña de tu ID de Apple si un dispositivo no reconocido tiene acceso.

- Si no puede acceder a su cuenta y tampoco puede restablecer la contraseña, puede iniciar el proceso de recuperación de su ID de Apple yendo a iforgot.apple.com.

Cosas para recordar:

- Configure la autenticación de dos factores después de proteger su cuenta si aún no lo ha hecho.

- Si utiliza una dirección de correo electrónico de otro proveedor con su ID de Apple, por ejemplo Google o Yahoo, asegúrese de que esa cuenta también sea segura y de que solo usted tenga acceso a ella.

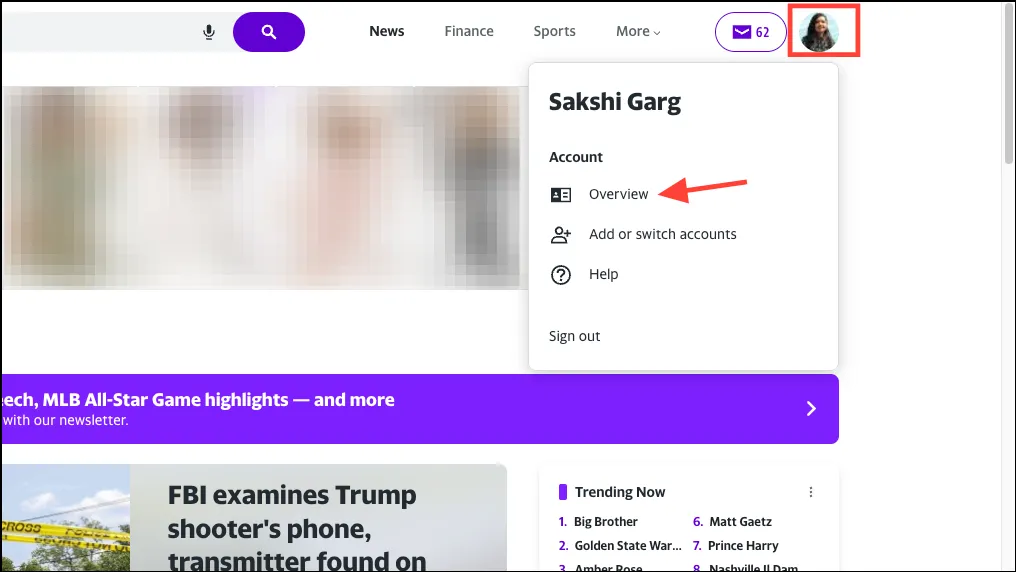

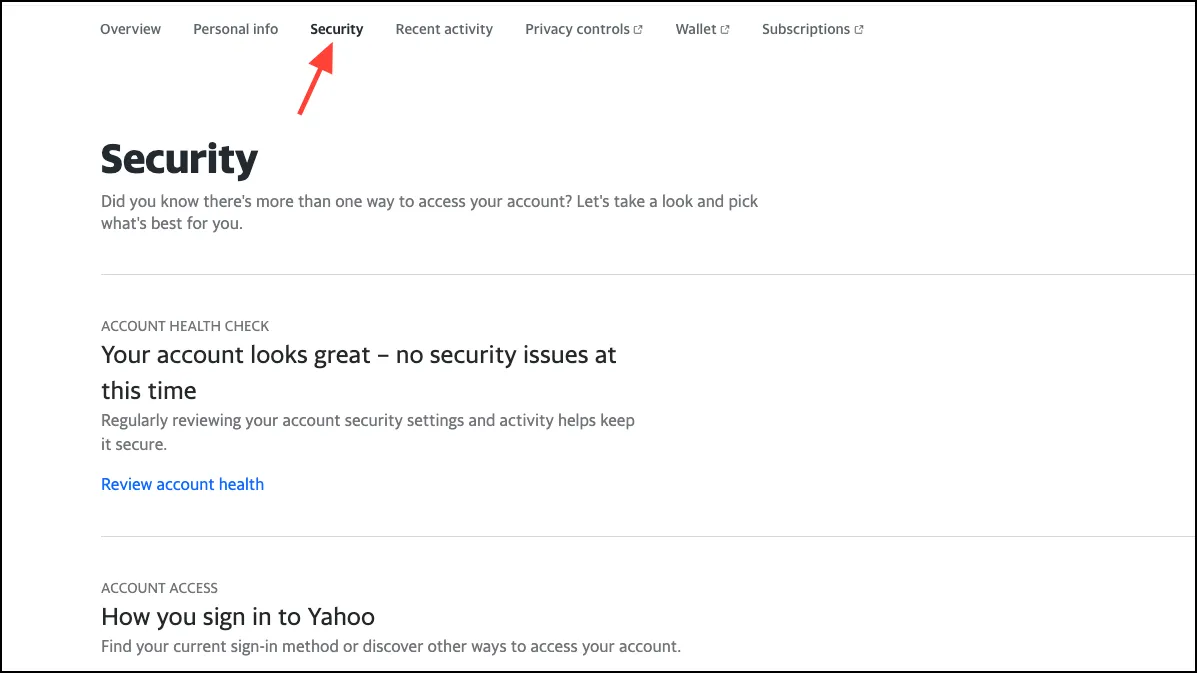

Yahoo

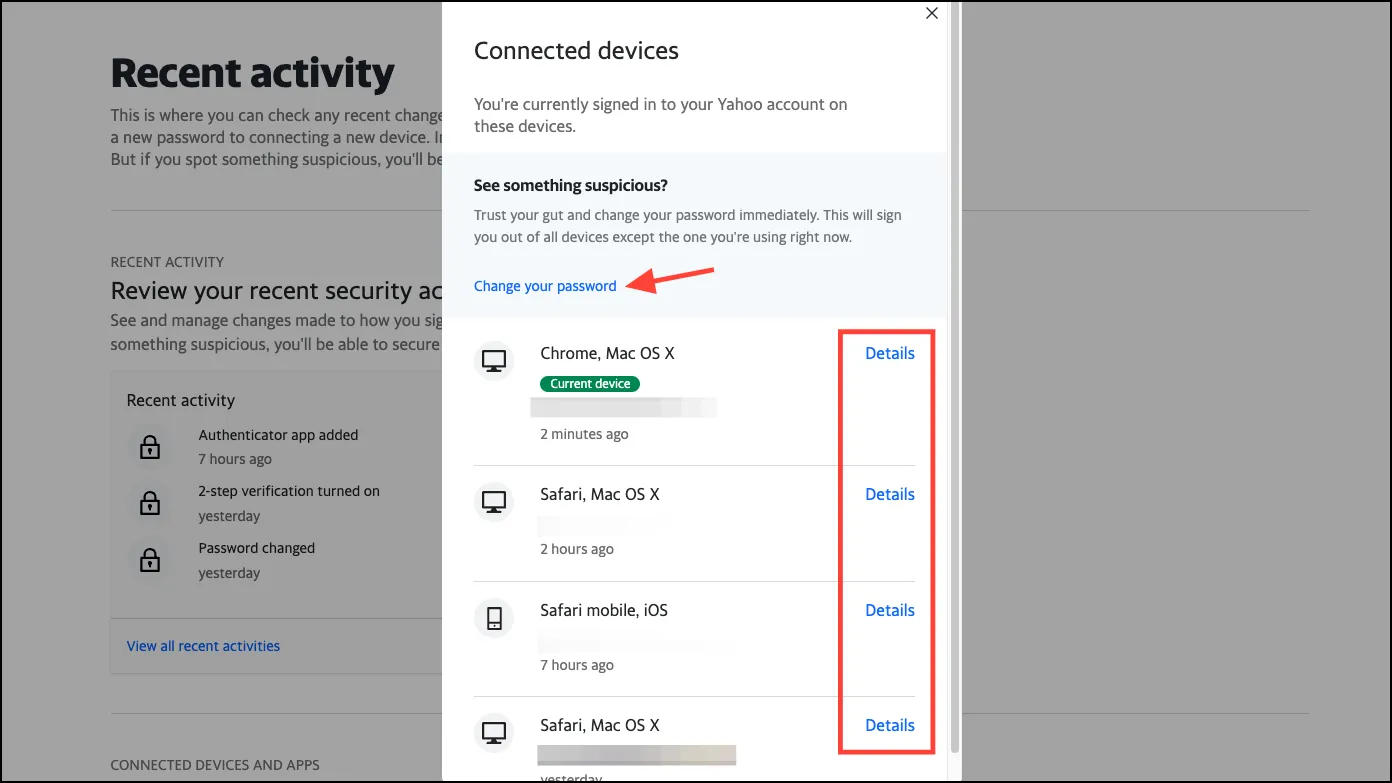

Yahoo tiene herramientas similares para ayudarte a descubrir dónde está activa tu cuenta.

- Vaya a yahoo.com e inicie sesión en su cuenta.

- Coloca el cursor sobre tu foto de perfil y selecciona “Descripción general” en el menú para ir a la pantalla de administración de la cuenta.

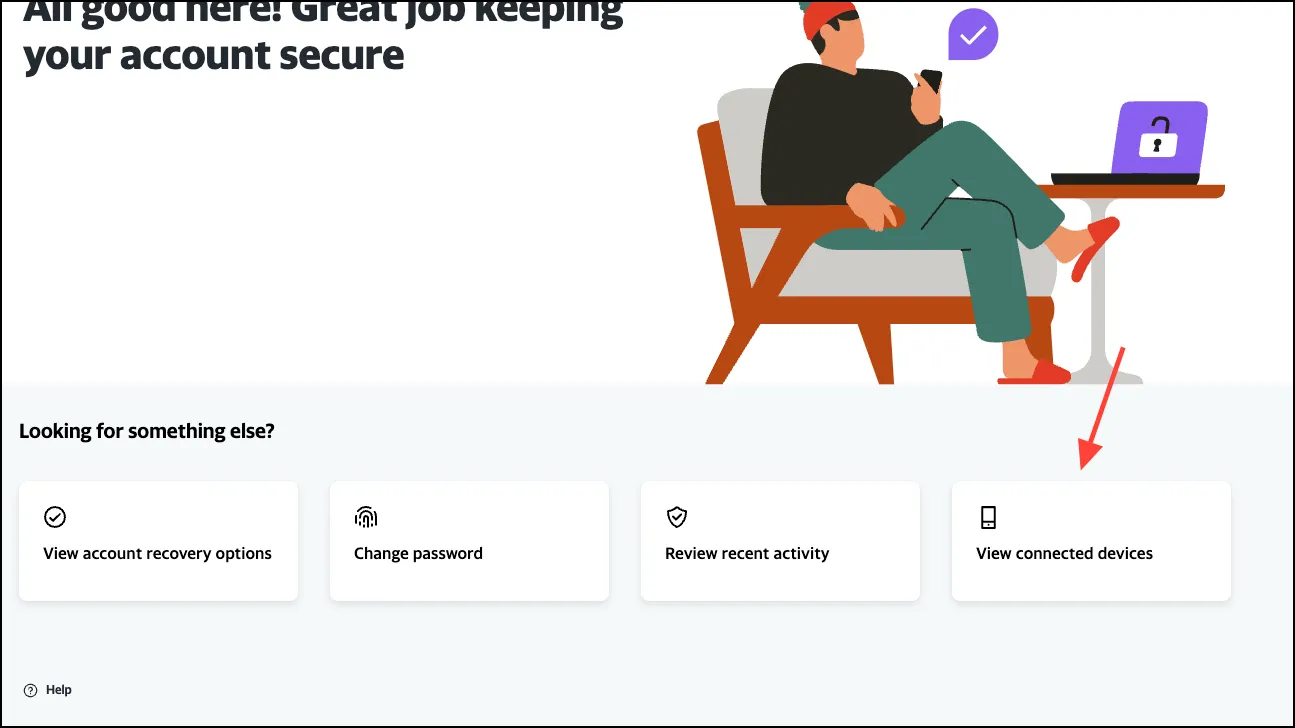

- Luego, haga clic en “Ver dispositivos conectados” para ver dónde está activa su cuenta.

- Haz clic en cualquier actividad que te parezca sospechosa para revisarla más a fondo. Si no la reconoces, cambia tu contraseña. Esto cerrará tu sesión en todos los demás dispositivos, excepto en el que estás usando.

- Desde la página de administración de cuentas, también puedes hacer clic en “Revisar actividad reciente”.

- Esto mostrará cualquier actividad relacionada con tu cuenta, como cambios en contraseñas, números de teléfono o correos electrónicos de recuperación, etc. Si encuentras alguna actividad sospechosa aquí, cambia tu contraseña.

- Luego, vaya a «Seguridad». Aquí, revise y elimine todos los correos electrónicos, números de teléfono o dispositivos de recuperación no autorizados.

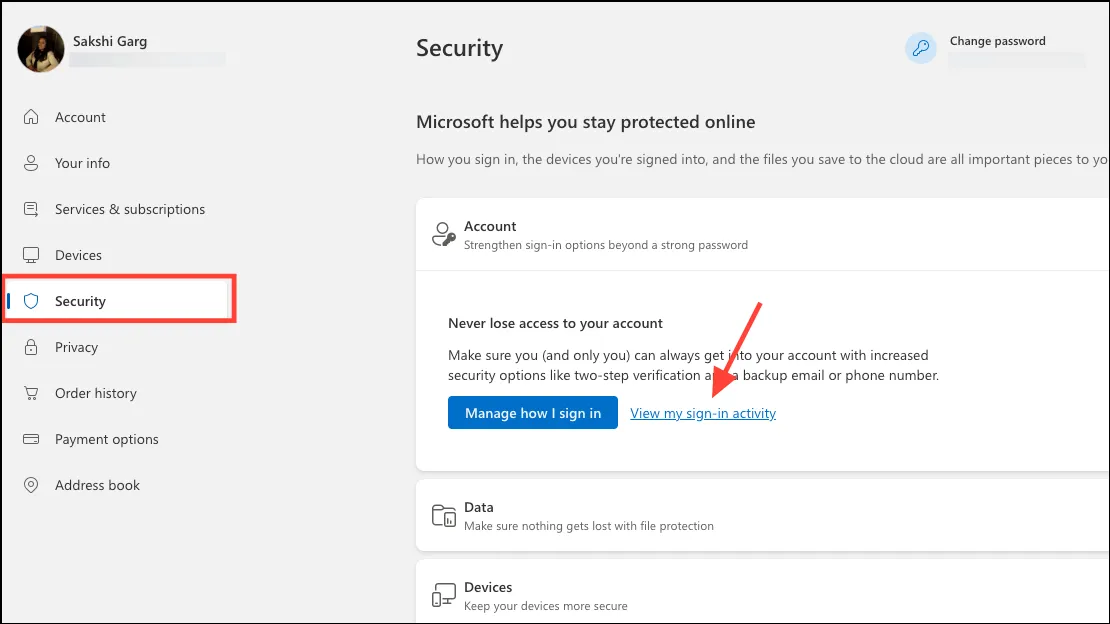

Microsoft

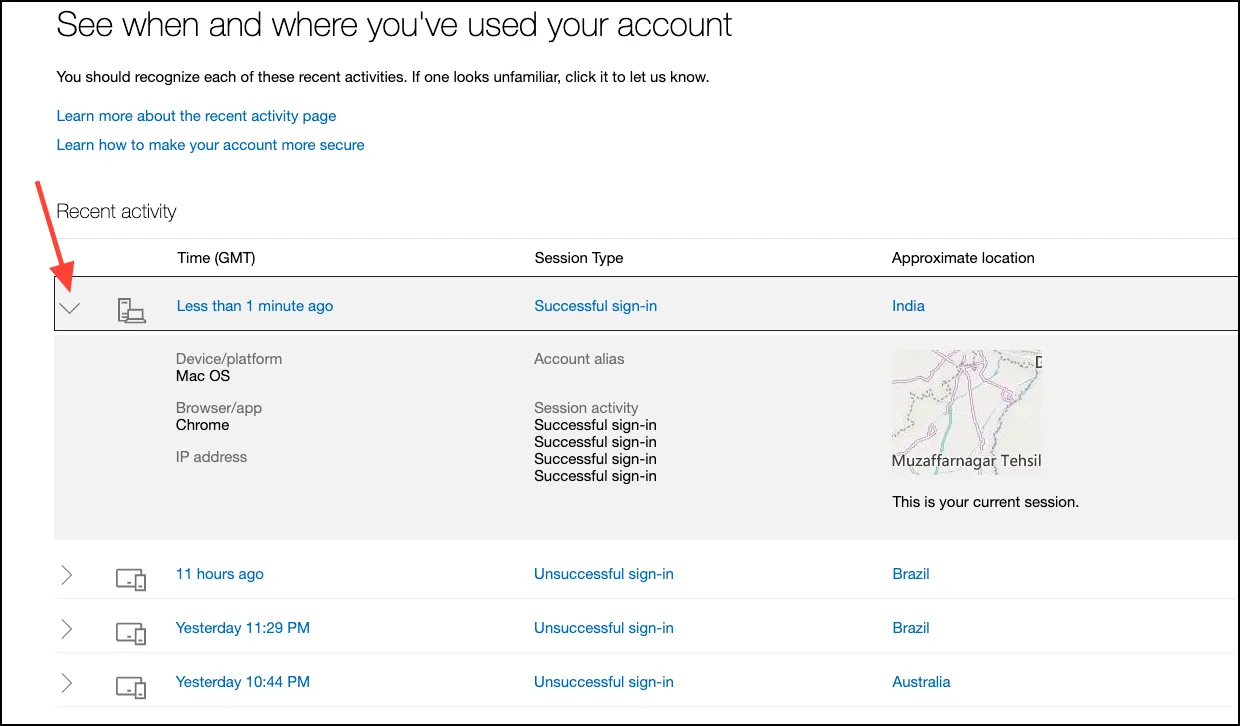

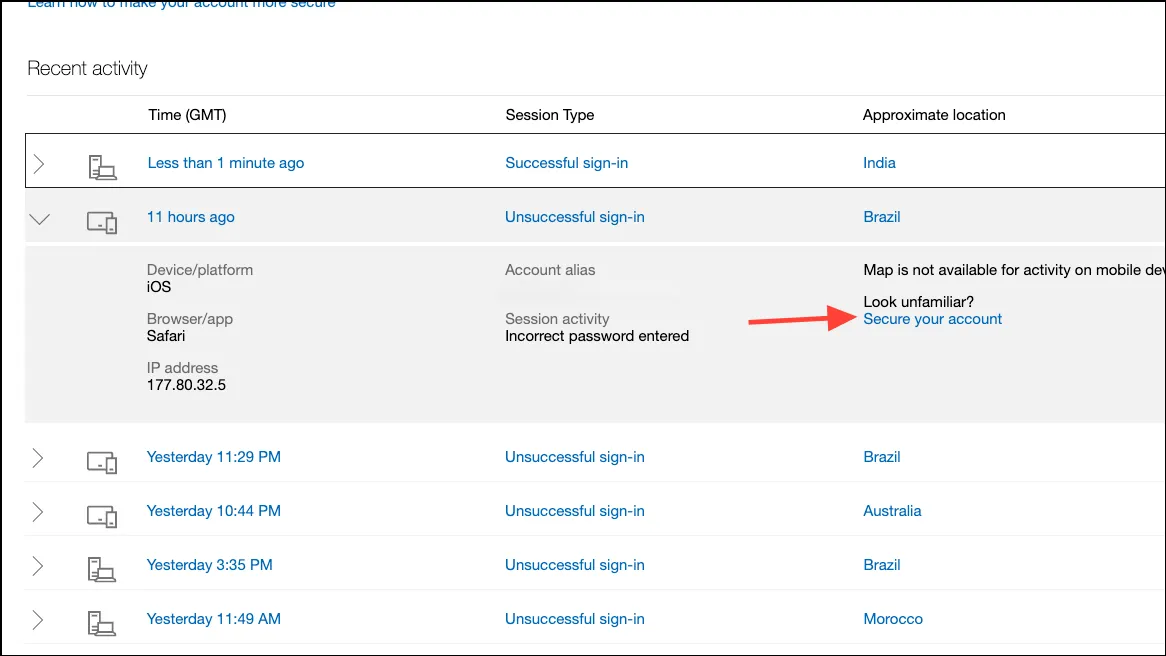

Para su cuenta de Microsoft o Outlook, puede ver la actividad de su cuenta yendo a la página de su cuenta.

- Vaya a microsoft.com e inicie sesión en su cuenta.

- Luego, haga clic en el ícono de Perfil y vaya a “Mi cuenta Microsoft” desde el menú.

- Vaya a ‘Seguridad’ desde el menú de la izquierda.

- A continuación, haga clic en “Ver mi actividad de inicio de sesión” en la opción “Administrar cómo inicio sesión”.

- Aquí podrás ver todos los intentos de inicio de sesión (exitosos y fallidos) en tu cuenta.

- Con cada intento de inicio de sesión, puede ampliarlo para ver más información, como el dispositivo y el navegador utilizados y la dirección IP.

- Si observa alguna actividad sospechosa, haga clic en “Proteger su cuenta” para cambiar su contraseña.

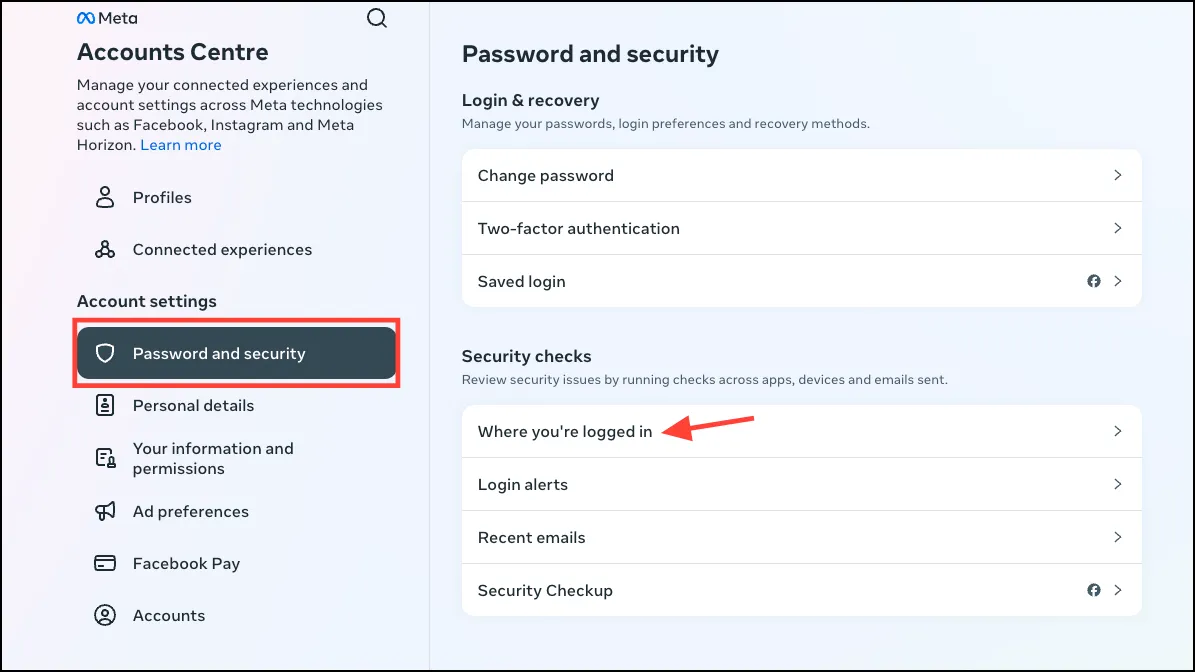

Facebook e Instagram

Tus cuentas de redes sociales también pueden ser hackeadas y tener consecuencias desastrosas. Meta ofrece herramientas para sus plataformas para que los usuarios puedan revisar la actividad de sus cuentas.

- Abre Facebook y ve a

Settings and Privacy>Settings>Password and Security. - Luego, haga clic en “Contraseña y seguridad” una vez más.

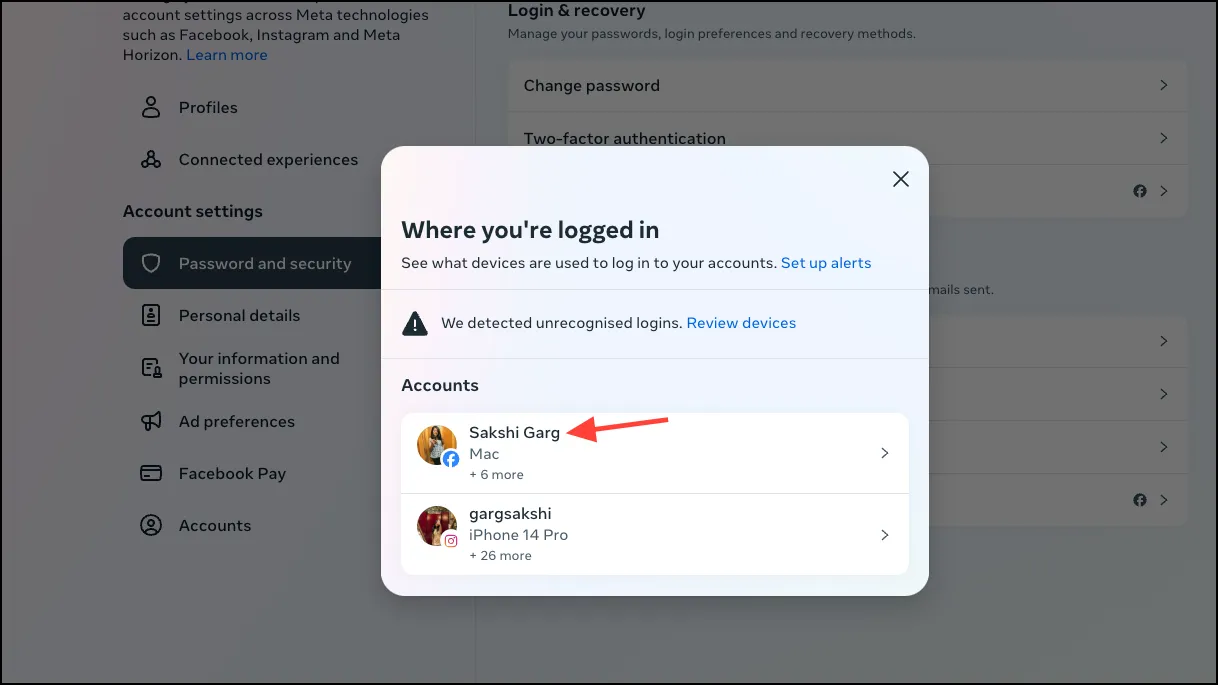

- A continuación, haga clic en “Dónde está conectado” en Comprobaciones de seguridad para ver la actividad de su cuenta.

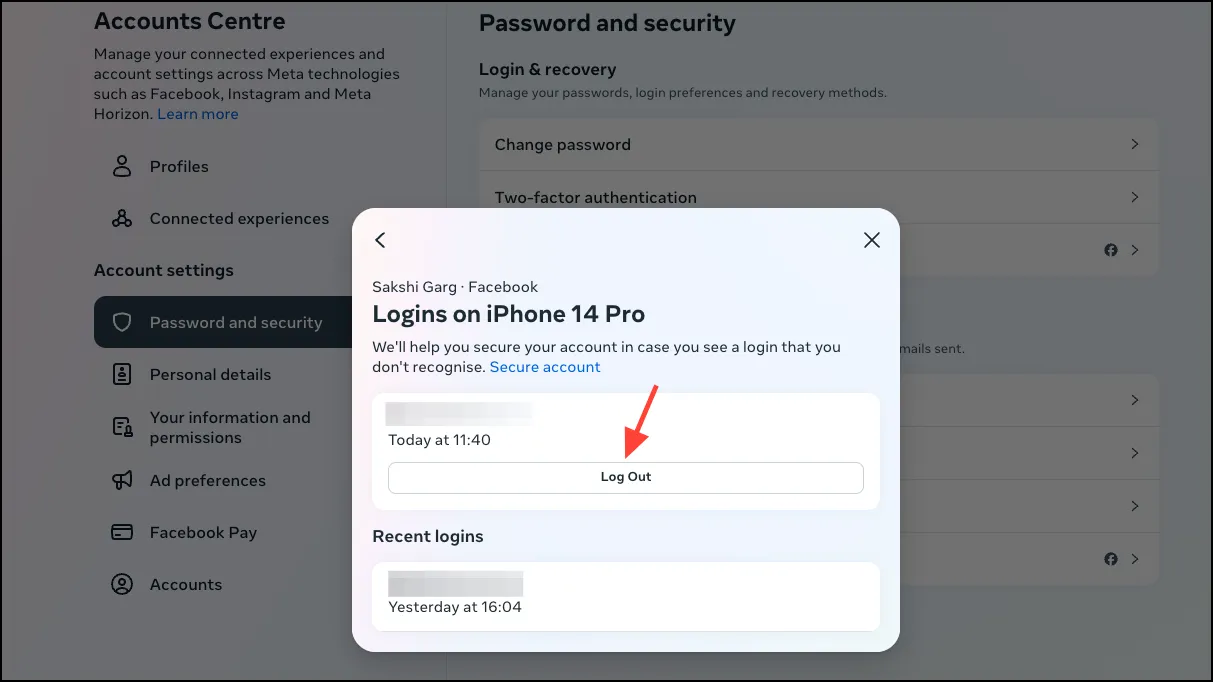

- Si tu cuenta de Facebook está conectada a Instagram, podrás ver la actividad de la cuenta en ambas plataformas desde aquí. Elige la plataforma de la que quieres revisar la actividad. Si tus cuentas no están conectadas o no tienes una cuenta de Facebook, también puedes acceder a la misma página desde el «Centro de cuentas» de la configuración de Instagram.

- Luego, haz clic en el dispositivo para revisarlo más a fondo. Puedes ver el nombre del dispositivo, la ubicación y la hora de inicio de sesión. Haz clic en «Cerrar sesión» para cerrar la sesión de tu cuenta en un dispositivo que no reconoces o que ya no usas. También puedes configurar alertas para cuando un dispositivo inicie sesión en tu cuenta.

Cosas que saber:

- Facebook e Instagram, al igual que Google, ofrecen programas de Protección Avanzada para ambas plataformas para las personas cuyas cuentas corren un mayor riesgo de verse comprometidas. Si eres periodista, político u otra persona de la vida pública con una mayor probabilidad de ser hackeado, debes habilitar la Protección Avanzada, que utiliza medidas más estrictas al iniciar sesión.

Es fácil conocer la actividad de tu cuenta de WhatsApp, otra plataforma propiedad de Meta.

- Abre WhatsApp y ve a ‘Configuración’.

- Luego, toca «Dispositivos vinculados». En Android, toca el ícono de menú de «tres puntos» y luego selecciona «Dispositivos vinculados» en el menú.

- Podrás ver todos los dispositivos donde está activa tu cuenta de WhatsApp.

- Para eliminar un dispositivo, tóquelo y seleccione “Cerrar sesión”.

X (Anteriormente Twitter)

- Para asegurarse de que otra persona no acceda a su cuenta X, abra el menú de la izquierda y toque «Configuración y privacidad».

- Luego, vaya a ‘Seguridad y acceso a la cuenta’.

- A continuación, vaya a la opción de ‘Aplicaciones y sesiones’.

- Aquí puede ver información de aplicaciones conectadas, sesiones, historial de acceso a la cuenta y dispositivos y aplicaciones en los que su cuenta está actualmente conectada.

- Si vas a «Sesiones», también puedes cerrar sesión en dispositivos individuales que no reconoces o en todos los demás dispositivos a la vez.

- Si ve alguna actividad o dispositivos sospechosos, cambie su contraseña X.

Consejos para mantener sus cuentas seguras

- Habilite la autenticación multifactor para su cuenta.

- Utilice claves de acceso para las cuentas cuando estén disponibles. Las claves de acceso son más seguras contra estafas de phishing que las contraseñas.

- Mantenga su información de recuperación actualizada para obtener acceso a su cuenta en caso de que se vea comprometida.

- Escanee su dispositivo en busca de malware.

- Utilice llaves de hardware para proteger sus cuentas más confidenciales.

- Si usted es una persona de alto riesgo, como un periodista o un activista de derechos humanos, comuníquese con servicios profesionales si sospecha que su cuenta ha sido comprometida.

Deja una respuesta